Qu’est-ce que WannaCry ?

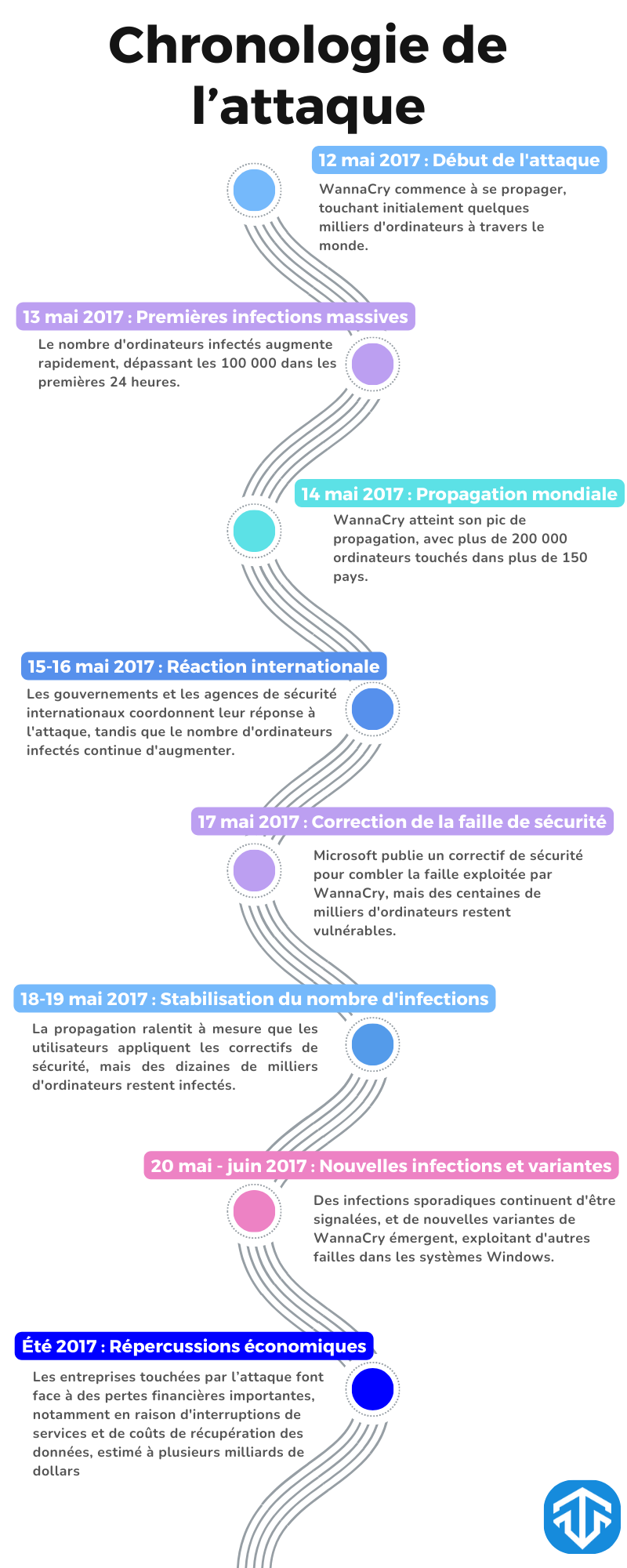

WannaCry, aussi connu sous les noms de WannaCrypt, WanaCrypt0r 2.02, est un ransomware qui s’est distingué par sa capacité à se répliquer automatiquement. En mai 2017, il a provoqué une cyberattaque mondiale majeure, paralysant plus de 300 000 ordinateurs dans 150 pays, y compris en Inde, aux États-Unis et en Russie. Les versions non mises à jour de Windows, particulièrement Windows XP, étaient les plus vulnérables.

2. Caractéristiques de WannaCry

3. Témoignage d’un Impact : Le National Health Service (NHS) britannique

Le NHS a été l’une des victimes les plus médiatisées de WannaCry. Les systèmes informatiques de plusieurs hôpitaux ont été bloqués, entravant l’accès aux dossiers des patients et forçant certains hôpitaux à détourner les urgences. Ce récit, raconté par un administrateur réseau du NHS, illustre la paralysie et la lutte pour contrer l’attaque en temps réel.

« Le 12 mai 2017, notre système de surveillance a détecté une activité inhabituelle. Au départ, nous pensions à un dysfonctionnement mineur, mais la situation s’est rapidement aggravée. WannaCry avait infecté plusieurs de nos serveurs, chiffrant tous les fichiers qu’il rencontrait.

Les effets ont été immédiats et sévères. L’accès aux dossiers médicaux électroniques était bloqué, obligeant le personnel à revenir à des méthodes de documentation manuelles et papier. Nous avons dû reporter des opérations chirurgicales et refuser des patients pour des urgences non critiques.

Nous avons travaillé incessamment pour isoler les systèmes infectés et restaurer l’accès à partir de nos sauvegardes. Malheureusement, certaines données n’avaient pas été sauvegardées récemment, ce qui a entraîné la perte d’informations vitales. L’impact de WannaCry a été un choc brutal, nous incitant à repenser notre stratégie de cybersécurité de fond en comble.

Depuis cet événement, nous avons instauré des protocoles rigoureux pour les mises à jour de sécurité et renforcé nos initiatives de formation à la cybersécurité. La menace posée par les ransomwares, illustrée par WannaCry, est tangible et peut gravement compromettre la capacité de fournir des soins de santé efficaces. »

4.WannaCry vs. NotPetya : Une Étude de Contrast

Bien que WannaCry et NotPetya soient tous deux des ransomwares qui ont causé d’énormes perturbations en 2017, leurs cibles, méthodes et conséquences ont varié de manière significative.

Cibles

- WannaCry : Indiscriminé, affectant des entreprises et des institutions publiques dans plus de 150 pays. Des entités majeures comme le NHS au Royaume-Uni, FedEx et Renault ont été touchées.

- NotPetya : Principalement concentré sur l’Ukraine, ciblant des infrastructures critiques telles que des banques, des entreprises d’énergie et des agences gouvernementales, mais s’est également propagé mondialement à des entreprises ayant des liens avec l’Ukraine, comme Maersk et Merck.

Méthodes de Propagation

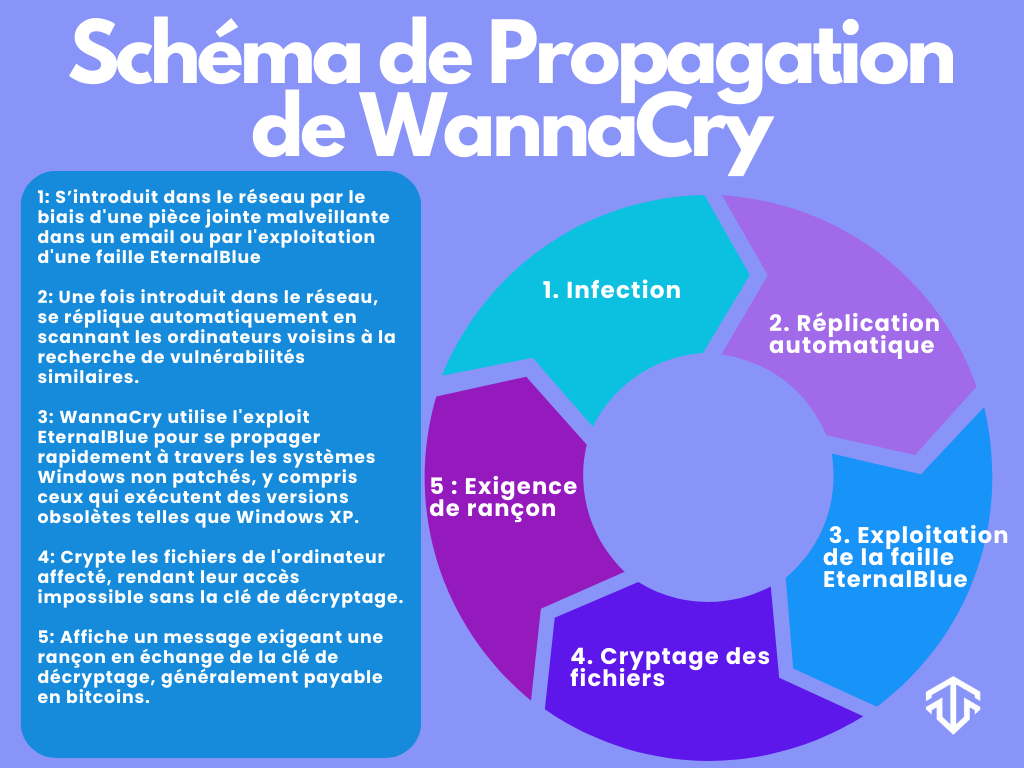

- WannaCry : Utilise la faille EternalBlue pour se propager automatiquement à travers les réseaux non sécurisés.

- NotPetya : Exploite la même faille mais utilise également Mimikatz pour récolter des mots de passe et se propager dans les réseaux de manière plus efficace.

Impact

- WannaCry : A crypté les fichiers des utilisateurs, exigeant une rançon pour leur déblocage. Plus de 300,000 systèmes ont été affectés.

- NotPetya : Prétendait être un ransomware mais était en réalité conçu pour causer des dommages irréparables, résultant en pertes financières massives estimées à plus de 10 milliards de dollars.

Réponse

- WannaCry : La propagation a été rapidement contenue grâce à la découverte d’un « kill switch » et la distribution rapide de correctifs de sécurité.

- NotPetya : Les dégâts étaient souvent irréversibles, laissant les entreprises concernées sans autre choix que de reconstruire entièrement leurs systèmes informatiques.

Leçons Tirées

- La nécessité critique de maintenir les systèmes à jour avec les derniers patches de sécurité.

- L’importance de sauvegardes robustes et régulières pour récupérer sans payer de rançon.

- La vigilance continue contre les cyberattaques, même pour les systèmes apparemment sécurisés.

5. Analyse des Implications à Long Terme

L’attaque de WannaCry a servi de réveil brutal pour de nombreuses organisations, déclenchant une réévaluation mondiale des pratiques de cybersécurité. Des législations ont été proposées pour mieux gérer les vulnérabilités et renforcer la résilience des infrastructures critiques contre les cyberattaques.

6. Stratégies de Prévention Contre les Ransomwares

Pour lutter efficacement contre des menaces comme WannaCry, une démarche proactive est cruciale. Voici quelques étapes par étape pour sécuriser vos systèmes :

- Mise à jour régulière des logiciels : Assurez-vous que tous les systèmes d’exploitation et applications sont à jour pour éviter les exploitations de vulnérabilités connues.

- Sauvegardes régulières : Gardez des copies de sécurité de vos données importantes, stockées hors ligne ou sur des clouds privés sécurisés.

- Éducation et formation : Formez régulièrement vos employés sur les meilleures pratiques de sécurité et la reconnaissance des tentatives de phishing.

Pour en savoir plus, consulter notre guide Protéger Son PC : Guide Complet des Antivirus

Conclusion

WannaCry n’était pas simplement une attaque isolée, mais un signal d’alarme illustrant la nécessité d’une vigilance accrue et d’une collaboration internationale pour combattre les menaces cybernétiques. En tirant les leçons de ces incidents, nous pouvons espérer être mieux préparés pour les défis futurs.

FAQ : Tout ce Que Vous Devez Savoir sur WannaCry

Q : Comment WannaCry se propage-t-il ? R : Il utilise principalement des pièces jointes infectées envoyées via email et se propage sans interaction humaine à travers des réseaux locaux et Internet.

Q : Qu’est-ce que la faille EternalBlue ? R : C’est une vulnérabilité dans les systèmes Windows que WannaCry a exploitée pour infecter des ordinateurs.

Q : Les systèmes Linux sont-ils affectés par WannaCry ? R : Non, WannaCry cible principalement les systèmes Windows, bien que Linux utilise des protocoles compatibles pour la communication en réseau.

Leave a Reply